|

Comment pirater un réseau social !

PIRATEZ LES RÉSEAUX SOCIAUX ÉTAPE PAR ÉTAPE

Apprenez à pirater les réseaux sociaux sans trop d'effort, de connaissances et sans dépenser d'argent. Nous vous proposons le meilleur outil pour décrypter les mots de passe en moins de cinq minutes. Il vous suffit de sélectionner le réseau social, le profil de la victime et vous réussirez votre mission.

Êtes-vous intéressé à pirater Facebook comme un professionnel ? Nous avons quelques techniques qui pourraient vous être utiles. Tout d’abord, essayez notre système de violation de compte. En moins de cinq minutes vous obtiendrez les codes d’accès.

Si cela ne fonctionne pas, essayez Xploits, qui vous permet de créer de fausses pages pour tromper la victime et voler ses données. L'avantage est que nous vous laissons un guide étape par étape pour que vous ne vous sentiez pas perdu lorsque vous piratez Facebook en ligne. En savoir plus

Pirater Instagram est une réalité indéniable et chaque jour, il existe de plus en plus de méthodes, pour ne pas perdre de temps, nous vous montrons les meilleures. Des techniques de phishing aux enregistreurs de frappe ou au vol de session. Êtes-vous intéressé à les connaître ?

Avec notre outil, vous pouvez décrypter le mot de passe de la victime et prendre le contrôle du profil. Nous partageons également un guide étape par étape avec tout ce que vous devez savoir. En savoir plus

Avez-vous un besoin urgent de pirater un compte TikTok? L’un des pires sentiments est de vouloir accomplir une action et de se sentir empêché, que ce soit par la connaissance, le capital ou le manque d’outils.

Cela ne devrait plus arriver, nous vous montrons les outils gratuits et les meilleurs systèmes pour décrypter le mot de passe d'une victime. Et ainsi prendre le contrôle de votre compte TikTok, sans rien soupçonner. En savoir plus

Si vous pensez que votre partenaire/ami/membre de votre famille garde quelque chose dans ses discussions, vous devriez alors apprendre des techniques pour pirater son profil.

Utiliser Xploits est une bonne stratégie pour accéder au compte de la victime ; De plus, il existe des moyens de voler des cookies ou une connexion depuis votre navigateur. L'important est de gagner la confiance de la personne afin qu'elle ne se doute pas de vos intentions. En savoir plus

Nous vous montrons comment pirater WhatsApp C'est peut-être plus facile que vous ne le pensez ; Je vous assure que les films vous ont vendu l'image d'un hacker prêt à 100% à taper et à se connecter miraculeusement à un compte.

Avec notre aide, vous ferez quelque chose de similaire, nous vous suggérons quelques méthodes où il vous suffit de créer un lien, de copier le lien de la victime ou d'envoyer un message. Nous vous invitons à lire ce guide et à découvrir les stratégies efficaces pour prendre le contrôle d'un compte WhatsApp. En savoir plus

Pensez-vous que pirater Gmail est impossible ? Détrompez-vous, avec notre guide, nous allons vous montrer comment procéder en quelques étapes. Des outils de piratage faciles à utiliser aux techniques plus avancées, vous disposerez de tout ce dont vous avez besoin pour pirater des comptes de messagerie et accéder à des informations privées.

Si vous êtes prêt à tester vos compétences et à devenir un véritable hacker numérique, c'est votre chance. Que ce soit par curiosité ou par nécessité, nous vous apprenons ici comment pirater Gmail et obtenir les informations que vous recherchez. En savoir plus

Pouvez-vous imaginer pirater une chaîne YouTube et accéder à des vidéos privées ? Eh bien, c'est possible, dans ce guide nous vous montrons les techniques les plus innovantes pour pirater YouTube et prendre le contrôle des chaînes que vous souhaitez.

Des méthodes classiques aux plus récentes dans le monde du hacking, vous apprendrez à accéder aux comptes, manipuler des vidéos et obtenir des informations secrètes. Devenez le hacker que vous avez toujours voulu être et dominez le monde de YouTube grâce à nos stratégies. En savoir plus

Pirater Snapchat peut sembler un défi, mais avec de la pratique, vous pourriez le faire en cinq minutes. Nous vous montrons comment accéder aux comptes et obtenir toutes les informations souhaitées.

Tous les sites Web ou outils de piratage n'ont pas des résultats efficaces, mais nous promettons que notre système est différent et fonctionnel. Si vous êtes prêt à apprendre et à suivre les étapes, vous maîtriserez bientôt le piratage de Snapchat. En savoir plus

Pouvez-vous imaginer pouvoir accéder au contenu exclusif OnlyFans sans payer un centime ? Il est désormais possible grâce à notre outil web de pirater les plateformes numériques. En quelques minutes, vous pourrez visualiser des photos et des vidéos premium, accéder à du contenu privé et bien plus encore, le tout en toute sécurité et discrétion.

De plus, nous vous proposons des stratégies de piratage avec le Phishing, le vol de cookies ou encore l'utilisation de l'intelligence artificielle. Si l’apprentissage vous intrigue, nous vous invitons à continuer la lecture du guide. En savoir plus

Voulez-vous apprendre à pirater Kwai ? Nous vous facilitons la tâche. Nous vous montrons ici les méthodes les plus actuelles dont l’une des plus populaires : le keylogger espion. Avec cet outil, vous pourrez capturer chaque détail saisi par la victime.

Mais ne vous inquiétez pas, nous passons également en revue d’autres méthodes actuelles afin que vous puissiez choisir celle qui convient le mieux à votre style de piratage. En savoir plus

Le piratage de Telegram est une tâche qui nécessite une attention particulière aux détails. Apprenez à voler les données de la victime dans ce guide étape par étape. Notre plateforme contient tout ce dont vous avez besoin pour savoir ce que vous cachez, à qui vous parlez et ce que vous téléchargez depuis l'application.

N'attendez plus et commencez à utiliser les différents outils numériques pour compromettre un compte Telegram en moins de cinq minutes. En savoir plus

Avez-vous déjà eu envie de consulter le profil privé de quelqu'un sur X (anciennement Twitter) ? Découvrir des messages directs, connaître vos interactions secrètes ou avoir accès à du contenu restreint ? C'est désormais possible grâce à nos techniques de piratage X.

Nous vous proposons des stratégies efficaces comme l'utilisation de Xploits, de liens de phishing, la mise à profit des logins ou encore du gestionnaire de mots de passe Google. Une gamme d'options conçues pour que vous puissiez infiltrer n'importe quel compte rapidement et facilement. En savoir plus

Avec notre aide, vous apprendrez à accéder à des conversations Skype privées, avec seulement quelques minutes de dévouement. De l'installation de logiciels espions sur l'appareil de la victime à l'utilisation de votre propre ordinateur ou mobile dans le confort de votre maison, les options sont illimitées.

Vous n'avez pas besoin d'être un génie en informatique pour y parvenir, avec les bons outils, vous pouvez espionner les conversations quand vous le souhaitez et sans complications. En savoir plus

Il arrive parfois que pirater un courrier électronique Hotmail ou Outlook puisse sembler être la seule option. Vous avez des doutes sur la fidélité de votre partenaire ou des soupçons sur un supposé « ami » ? Nous souhaitons vous aider à résoudre certains conflits et à apprendre de nouvelles stratégies pour violer l'une des plateformes de messagerie les plus pertinentes.

En quelques clics, vous pouvez accéder à la boîte de réception que vous souhaitez espionner. Suivez nos instructions et transformez l'impossible en possible. En savoir plus

Ne laissez pas les doutes vous envahir et apprenez à pirater Tinder, consultez les conversations d'un membre/partenaire ou d'un ami de votre famille. Tout ce que vous avez à faire est de faire confiance à notre outil de piratage de mots de passe, en cinq minutes vous pourrez dissiper vos doutes. Voulez-vous l'utiliser ? Continuez à lire pour connaître étape par étape. En savoir plus

Si vous souhaitez en savoir plus sur la victimé, qu'il s'agisse de copier un devoir scolaire, un document de travail ou son agenda privé, apprenez à pirater un e-mail. Il existe différentes alternatives, depuis Xploits jusqu'à profiter d'une connexion en vérifiant l'historique de votre navigateur. Découvrez chacune des méthodes dans cet article que nous avons préparé pour vous. En savoir plus

Avec nos techniques vous pouvez pirater des profils LinkedIn sans complications. Nous avons même exploré des méthodes avancées, telles que l'enregistrement de tout ce qu'un utilisateur tape sur son clavier, vous permettant ainsi de découvrir ses mots de passe en un temps record. En savoir plus

Nous osons dire que nous possédons tous un téléphone portable, qui stocke de nombreuses informations sur notre vie. Si vous avez accès au téléphone portable de la victime, pouvez-vous imaginer combien de secrets vous pourriez découvrir ?

Nous avons une solution pour vous pour remplir votre mission de piratage d'un téléphone portable, nous sélectionnons les meilleures stratégies, comme la function Trouver mon appareil, messages de phishing, vol de cookies ou ingénierie sociale. En savoir plus

Pirater un réseau Wi-Fi peut sembler être une affaire de génie informatique, mais grâce à nos astuces, tout le monde peut le faire. Oubliez de rester déconnecté. Apprenez à « emprunter » la connexion de votre voisin en quelques minutes. En savoir plus

Avec nos méthodes simples, vous pouvez pirater des comptes Pinterest et débloquer du contenu qui semblait hors de votre portée. Suivez nos conseils et transformez l’art du hacking en une tâche aussi simple que la fabrication d’une épingle. En savoir plus

Bienvenue dans notre coin de sagesse des hackers. Dans cet espace, les curieux deviennent des experts, et les experts deviennent de véritables maîtres du hacking. Sur notre blog, vous trouverez les guides les plus détaillés et les plus divertissants pour dominer le monde numérique : du piratage des réseaux sociaux à l'interception du Wi-Fi, tout est à portée de main. En savoir plus

PIRATER AVEC DU PHISHING

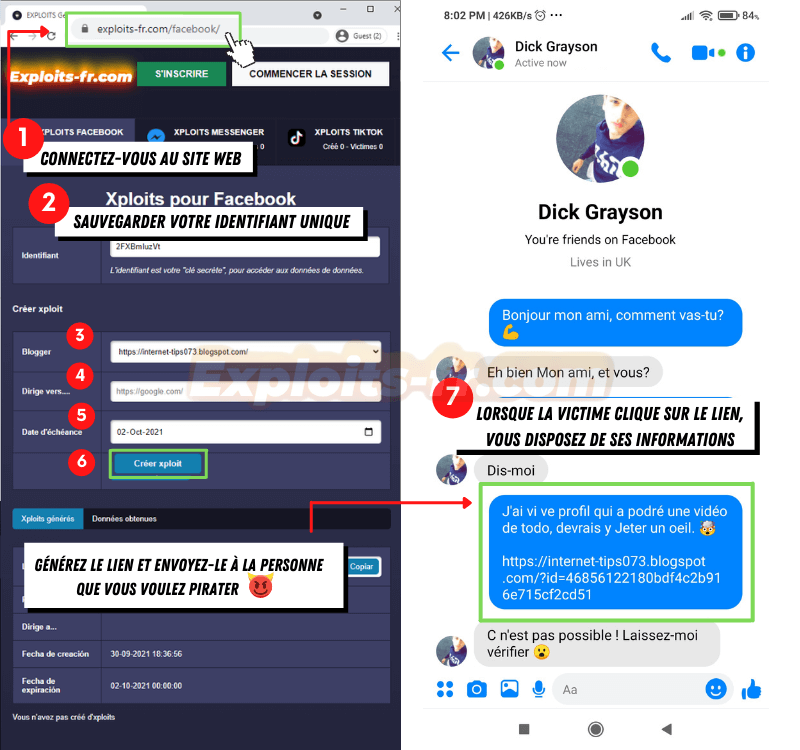

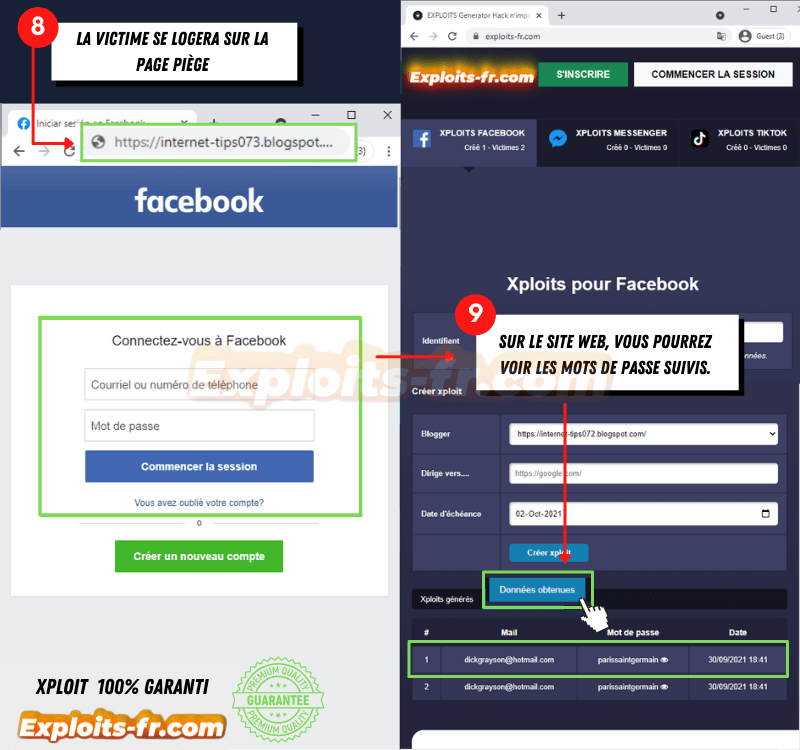

Le phishing est une technique très populaire parmi les hackers ; elle consiste à usurper l’identité d’une plateforme légitime. Dans le but de tromper la victime et de voler des informations personnelles. Pour y parvenir, nous vous suggérons d'utiliser Xploit, un programme qui imite l'interface d'accueil d'un site Web ou d'un service.

Ce programme peut prendre l'apparence d'une startup de Facebook, afin que les utilisateurs remplissent leurs données puis les stockent pour les livrer au pirate informatique.

C'est une bonne stratégie pour pirater les réseaux sociaux, une recommandation gratuite pour pirater avec xploit est https://exploits-fr.com/. Nous mentionnons comment vous pouvez l’utiliser:

- Rendez-vous sur le site indiqué et inscrivez-vous en saisissant vos informations (nom, email, pays, numéro de téléphone)

- Sélectionnez la plateforme que vous souhaitez pirater

- Commencez à personnaliser votre lien ou SCAM, si vous êtes un utilisateur premium vous pouvez modifier certains éléments à rediriger, avoir un blog personnalisé et choisir la date d'expiration.

- Vérifiez les données et cliquez sur «créer»

- Enfin, envoyez ce lien à la victime accompagné d'un message qui génère de la confiance et l'invite à renseigner vos informations. Exemple : « Vous souvenez-vous de ce jour ? Cette photo est magnifique [lien]

Utilisez votre ingéniosité et votre créativité pour envoyer le message persuasif, rappelez-vous que l’important est de ne pas éveiller les soupçons. Voici les réseaux sociaux et plateformes que vous pouvez violer avec Xploit :

Le compte qui vous intéresse semble-t-il impénétrable avec tous ces paramètres de confidentialité ? Si vous utilisez cette méthode, vous pouvez profiter des vulnérabilités du système de Facebook et prendre le contrôle en quelques minutes. Oubliez les demandes d'amis ignorées, cette méthode avancée vous permettra de saisir des messages, des photos et des publications en quelques clics seulement. En savoir plus

Si vous avez toujours voulu voir ce qui se cache réellement dans les DM et les photos privées d'Instagram, les Xploits sont votre arme secrète. Avec cette méthode, vous pourrez accéder à des comptes privés et explorer ce que les autres préfèrent garder sous le radar. Vous soupçonnez quelque chose ? Découvrez-le rapidement et discrètement en quelques clics En savoir plus

Pensez-vous qu’un compte TikTok cache quelque chose d’intéressant ? Si vous utilisez cette alternative, pirater les profils TikTok, ce sera aussi simple que d’envoyer un lien. Personnalisez-le simplement, et lorsque votre cible clique. Vous aurez un accès complet à leurs vidéos, messages et plus encore. Prêt à révéler ce qui se cache derrière les filtres ? En savoir plus

Accéder à un compte Messenger avec Xploits, cela n'a jamais été aussi simple. En créant une arnaque, vous pouvez envoyer un lien irrésistible que la victime ne pourra éviter d'ouvrir, et en quelques secondes, ses données seront entre vos mains. Contrôle total sur les conversations, les photos et même les appels. En savoir plus

Souhaitez-vous explorer ce qui se cache dans les e-mails de quelqu'un sans être détecté ? Pirater un compte Gmail est si simple avec les SCAM qu’il s’agit de préparer une attaque de phishing personnalisée. Bien que cela puisse paraître impossible, cette méthode vous permettra d'accéder aux boîtes de réception et aux e-mails confidentiels en quelques minutes. En savoir plus

Pouvez-vous imaginer avoir accès à tous les fichiers privés, photos et contacts de quelqu'un ? Avec cette technique iCloud Phishing, ce rêve n’est plus qu’à un pas. Cette méthode vous permet d'infiltrer un compte pour examiner et voler les secrets cachés derrière chaque fichier dans le cloud. En savoir plus

Vous rêvez de contrôler une chaîne YouTube ou d'explorer des playlists privées ? Pirater un compte YouTube avec SCAM est plus facile que prévu. Accédez à du contenu caché ou même prenez le contrôle de l'intégralité de la chaîne, et le meilleur de tout: sans laisser de trace. Si vous avez toujours voulu découvrir ce qui se cache derrière ces restrictions, vous le pouvez désormais. En savoir plus

Êtes-vous intéressé à espionner des messages privés ou des diffusions cachées sur Twitch ? Avec Xploits, vous pouvez infiltrer cette plateforme de streaming populaire en quelques minutes. Sans complications, accédez aux comptes, visualisez les transmissions privées et découvrez la face la plus cachée de la victime. En savoir plus

Et si vous pouviez conserver ces photos et vidéos qui disparaissent sur Snapchat ? En piratant Snapchat avec Phishing, vous pouvez voler les données de la victime et voir tout son contenu. Cette méthode vous permet de profiter de failles de sécurité pour accéder et sauvegarder ce contenu avant qu’il ne disparaisse définitivement. Il est temps que rien ne soit supprimé sans votre autorisation. En savoir plus

Connaissez-vous un utilisateur abonné à une chaîne OnlyFans que vous souhaitez voir ? Ainsi, il utilise un Xploit pour voler vos données et avoir un accès complet au profil. N'oubliez pas que cette méthode de Phishing est utile pour infiltrer le compte de la victime sans qu'elle ne se méfie. En savoir plus

Intrigué par ce qui se cache dans les messages directs de Twitter ? Avec un simple lien piège aussi appelé Xploit, il suffira de voler les clés d'accès. Vous pouvez accéder aux comptes d'autres personnes, lire des conversations et découvrir ce que d'autres préfèrent garder privé. En savoir plus

Voulez-vous espionner les appels vidéo ou lire des conversations privées sur Skype ? Les Xploits rendent cela possible. Grâce à une tromperie bien conçue, vous pouvez obtenir les informations de connexion d'un compte et y accéder sans laisser de trace. Des conversations professionnelles aux secrets personnels, tout sera à portée de main grâce à ce puissant outil de piratage. Le monde des appels vidéo sera désormais à vous ! En savoir plus

Utilise une arnaque pour récupérer les données de la victime et accéder à son compte Hotmail, pour connaître vos contacts, documents, abonnements ou agendas personnels. Avec un lien piège qui semble légitime, vous pouvez tromper votre cible et obtenir son email et son mot de passe. En savoir plus

Êtes-vous curieux de savoir quelles vidéos ou messages privés sont cachés dans Kwai ? Avec Xploits, pirater un compte sur cette plateforme est très simple. Il vous suffit de créer un lien qui capture les informations de la victime, et c'est tout. Si cela vous semble compliqué, ne vous inquiétez pas, nous avons un guide étape par étape. En savoir plus

Les contacts sont importants sur LinkedIn. Voulez-vous savoir pourquoi votre ami, collègue ou connaissance a autant de succès et de relations sur cette plateforme ? Créez un lien personnalisé et contrôlez votre compte, vous verrez chacune de vos astuces et contacts En savoir plus

Comment récupérer un compte

Comment récupérer mon compte s'il a été piraté

Si vous avez été victime d'un piratage sur vos comptes de réseaux sociaux ou plateformes numériques, vous devez agir rapidement afin que vos données ne soient ni volées ni cryptées.

Suivez ces étapes pour reprendre le contrôle et protéger vos informations:

- Essayez de vous connecter: Si vous avez accès au compte de réseau social, vérifiez les données et vérifiez qu'elles sont toujours valides pour vous connecter. Si cela ne fonctionne plus, quelqu'un a peut-être modifié vos informations de connexion.

- Accédez à la fonctionnalité de récupération de compte : Presque toutes les plateformes disposent d'une option « Mot de passe oublié ? » ou « Vous ne pouvez pas accéder à votre compte ? ». Cliquez sur cette option pour commencer le processus de récupération.

- Vérifiez votre identité: La plateforme vous demandera de vérifier votre identité. Selon le service, vous pouvez recevoir un code par email ou SMS. Si vos coordonnées ont été modifiées, recherchez les options permettant de signaler le piratage.

- Réinitialisez votre mot de passe: Une fois votre identité vérifiée, vous pouvez réinitialiser votre mot de passe. Choisissez un mot de passe fort et unique pour qu'il soit difficile à deviner.

- Vérifiez les activités suspectes: Après avoir retrouvé l'accès, examinez l'activité récente de votre compte. Si vous détectez des mouvements suspects, signalez-les à la plateforme.

Vous pouvez également utiliser les outils pour signaler un compte piraté, les responsables du support de chaque réseau social pourraient vous contacter pour remédier à la situation.

COMMENT RÉCUPÉRER MON COMPTE SI J'OUBLIE MON MOT DE PASSE

L'oubli de votre mot de passe est une situation courante et facile à résoudre, la plupart des plateformes disposent de systèmes pour vous aider à le récupérer. Voici quelques étapes générales :

Sur l'écran de connexion, sélectionnez l'option «Mot de passe oublié ? pour commencer le processus de récupération.

- Fournissez des informations liées à votre compte (telles que votre e-mail ou votre numéro de téléphone).

- La plateforme vous enverra un code de vérification ou un lien pour réinitialiser votre mot de passe.

- Vérifiez votre boîte de réception ou SMS pour recevoir le code de récupération. Saisissez le code dans le champ correspondant sur la plateforme.

- Après avoir vérifié votre identité, il vous sera demandé de créer un nouveau mot de passe. Assurez-vous qu'il est unique et complexe, avec une combinaison de lettres, de chiffres et de caractères spéciaux.

COMMENT PROTÉGER MON COMPTE

Vos réseaux sociaux sont importants et doivent avoir des critères de sécurité forts pour éviter les piratages qui pourraient compromettre vos informations. Qui veut perdre ses données ou se faire extorquer ? Voici quelques conseils pour faire de votre profil une forteresse privée.

CRÉEZ DES MOTS DE PASSE FORTS ET SÉCURISÉS

Un mot de passe fort est votre première ligne de défense. Assurez-vous qu'il est long (au moins 12 caractères) et qu'il combine des lettres majuscules et minuscules, des chiffres et des symboles.

Évitez d'utiliser des informations personnelles facilement accessibles, telles que votre nom ou votre date de naissance.

Pensez à utiliser un gestionnaire de mots de passe pour générer et stocker des mots de passe complexes.

ACTIVER L'AUTHENTIFICATION À DEUX FACTEURS

Un bon conseil pour protéger votre compte est d'activer l'authentification à deux facteurs, Il est chargé d’ajouter une couche de sécurité supplémentaire. En plus de votre mot de passe, vous aurez besoin d'un deuxième code qui est généralement envoyé sur votre téléphone ou par e-mail.

Cela signifie que même si quelqu’un parvient à obtenir votre mot de passe, il ne pourra pas accéder à votre compte sans le deuxième facteur.

GARDEZ VOS LOGICIELS ET APPAREILS À JOUR

Les développeurs de logiciels publient constamment des mises à jour pour corriger les failles de sécurité. Assurez-vous que votre système d'exploitation, vos applications et votre antivirus sont toujours à jour. Cela protège non seulement vos comptes, mais améliore également les performances globales de vos appareils.

N'OUVREZ PAS DE LIENS SUSPECTS

Soyez très prudent avec les liens que vous recevez par email, SMS ou sur les réseaux sociaux. Les pirates informatiques utilisent souvent des tactiques de phishing, dans lesquelles ils envoient des liens qui semblent légitimes mais qui mènent en réalité à des sites Web malveillants.

Avant de cliquer, vérifiez toujours l’adresse du lien et assurez-vous qu’elle provient d’une source fiable.